This website uses cookies so that we can provide you with the best user experience possible. Cookie information is stored in your browser and performs functions such as recognising you when you return to our website and helping our team to understand which sections of the website you find most interesting and useful.

Autor: romal

-

-

Ulanzi Smart Pixel Uhr

Die Ulanzi Pixel Clock TC001 kostet ca. 40€ und besitzt 8×32 RGB-Pixel. Drin steckt ein ESP32 auf dem ESPHome oder Awtrix laufen kann. Die Pixel Clock lässt sich mit MQTT von Homeassistant aus ansteuern. Neben der Anzeige von statischen und animierten GIFs verfügt sie über Sensoren für Helligkeit, Luftfeuchtigkeit und Temperatur. Die Sensoren und der…

-

Home Assistant und PV-Vorhersage

Ich habe eine ganze Weile die Home Assistant Integration Forcast.Solar genutzt. Die ist in HA eingebaut und ziemlich einfach einzurichten. Leider ist sie (zumindest bei uns) auch mächtig ungenau. Darauf Automatisierungen zu bauen ist quasi nicht machbar: Akku laden ja/nein Warmwasserspeicher aufheizen ja/nein macht die Solarthermie den Wassertank ohnehin warm oder muss die Wärmepumpe das…

-

Homematic, eeBus und SG-Ready

Das erste mal 2018 angekündigt: eQ-3 integriert EEBUS in Smart Home Systeme Jetzt in 2024 wieder angekündigt: Die smarteste Homematic IP Zentrale aller Zeiten eeBus im Home Assistant oder der Raspimatic hätte sicherlich einigen Spielwert, aber (bei uns) nicht so ganz viel Nutzen. Wir haben unsere Heizung (Vaillant ArothermPlus) mit SG-Ready an den PV-Wechselrichter (Fenecon)…

-

Vaillant eeBus

Da ist ein Update der myVaillant App gekommen, jetzt kann man den eeBus Support im VR921 einschalten. Anschließend findet sich ein neues mDNS-Posting im Netzwerk: Nur habe ich kein anderes Gerät welches eeBus kann. Für den Home Assistant gibt es auch nichts zu dem Thema. Schade. Komisch ist, daß sich die Firmware-Version des VR921…

-

Home Assistant mit Thread und Matter

Die neusten Smart Home Gadgets habe ich als Thread Matter Version gekauft; das soll ja die Zukunft sein. Der erste Versuch mit einer Eve-Steckdose war nur so mäßíg erfolgreich. Ich hatte den Skyconnect auf die Dual-Firmware umkonfiguriert: Das hatte nur leider den Effekt, daß das Zigbee anschließend nicht mehr funktionierte; wieder ausgeschaltet, dann ging Zigbee…

-

Home Asistant und Firmware-Updates

Home Assistant ist einfach toll. Heute kam er mit der Meldung, daß es für diverse Shellys eine neue Firmware gibt. Anschließend hat er die auf alle Geräte installiert. Sooo praktisch.

-

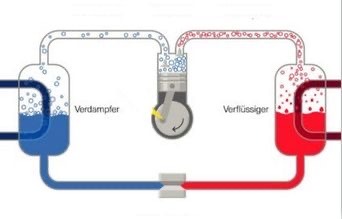

Vaillant Arotherm Plus und Takte

Aktuell sind es draußen ca. 10 Grad. Da ist es bis zur Abschaltgrenze nicht weit. Da die untere Modulationsgrenze unserer Wärmepumpe bei 30% liegt und auch das aktuell zu viel Wärmeleistung ist, geht die halt mehrfach am Tag an und aus: sie taktet. Nicht schlimm, aber muss ja nicht sein. Wenn es kälter ist, läuft…

-

Der Wärmepumpendoktor

Interessanter Vortrag vom https://www.waermepumpendoktor.com/ mit viel zu wenigen Views: Wobei man zu Puffern auch andere Meinungen haben kann:

-

myPyllant mit Takt-Zahlen

Es gibt ein neues myPyllant Release für Home Assistant. Dieses kann jetzt die Takte und die Kompressor-Betriebsstunden auslesen: klick. Etwas skurril ist, daß sich die Werte von eBus und der API leicht unterscheiden. Die Takte über den eBus sind etwas höher, dafür sind die Betriebsstunden etwas niedriger.